Сайт о программировании, математике и моделировании

Записи с метками защита информации

ПОСТРОЕНИЕ ЗАЩИЩЕННОГО ПРИЛОЖЕНИЯ НА DOTNET

1 Апрель

В данной статье будет рассмотрен процесс создания защищенного программного комплекса на платформе .Net и даны рекомендации по повышению его уровня безопасности. Жизненный цикл программного комплекса состоит из следующих процессов:

1) Разработка технического задания.

2) Разработка программы:

- кодирование;

- отладка;

- тестирование;

3) Разработка документации.

4) Внедрение.

5) Поддержка.

С точки зрения безопасности, при разработке технического задания важно обозначить функции, которые будет выполнять программа, а также определить какие требования предъявляются к системе безопасности программы. Исходя из разрабатываемых функций можно сделать вывод, какими уязвимостями будет обладать программа. Читать дальше >

2. Разработка модели нарушения физической целостности информации. Часть 2. Создаем программу

31 Март

В более ранней статье мы уже рассмотрели и разработали концепцию модели оценки надежности функционирования нашей системы, следующим шагом будет разработка непосредственно программы. Программа будет реализована на языке программирования Delphi, так как, по моему мнению, при своей мощи и гибкости, язык Delphi прост в понимании и является наиболее удобным инструментом для программирования. Программы, написанные на Delphi, быстры и малы. Delphi ограждает от сложностей взаимодействия программы и компьютера, поэтому вероятность написания программы, которая займет всю доступную память компьютера, достаточно мала.

В качестве реализации модели разработана программа расчета надежности винчестера. Основное ее назначение заключается в том, что пользователь выбирает винчестер, выводятся параметры его эксплуатации, вводится температура и программа рассчитывает надежность, то есть вероятность выхода винчестера из строя и выводит сообщение о том, в порядке надежность винчестера или нет.

Немного о защите информации

26 Март

1. В. В. Домарев, Защита информации и безопасность компьютерных систем, К.: Издательство “ДиаСофт”, 1999.-480с.

2. Лабораторные работы по теоретическим основам защиты информации.

3. А. И. Алексенцев, Безопасность информационных технологий, 1999, №1, Специальный выпуск.

4. А. А. Торокин, Инженерно – техническая защита информации, М.: Гелиос, 2005-960с.

5. УК РФ, ст.158, примечание 1

6. Василевский Ю. А, Практическая энциклопедия по технике аудио- и видеозаписи. М.: ООО «Леруша», 1996.-208 с.

7. Устинов В. А, Носители для аудиовизуальных архивов. Техника кино и телевидения. 2003, № 12. 54-57.

8. Устинов В. А. Новые носители для хранения аудиовизуальной информации. Техника кино и телевидения. 1995, № 12. 20-29.

9. А. Ю. Щеглов, Защита компьютерной информации от несанкционированного доступа, Санкт-Петербург “Наука и техника”,2004.-384с.

Методы взаимодействия агентов в МАС и сценариев их взаимодействия

13 Февраль

Коммуникация между агентами отображается в виде протокола, который представляет собой совокупность схем обмена информацией. Каждый такой протокол строится в соответствии с целями агентов. Реализация протокола определяется логикой работы и коммуникации агентов МАС защиты информации СУБД. Инициатором посылки сообщений всегда является агент-координатор, через которого проходят все сообщения агентов, поэтому предполагается, что агент должен ответить агенту-координатору. Читать дальше >

Анализ онтологии взаимодействия МАС при решении задач обеспечения информационной безопасности

8 Февраль

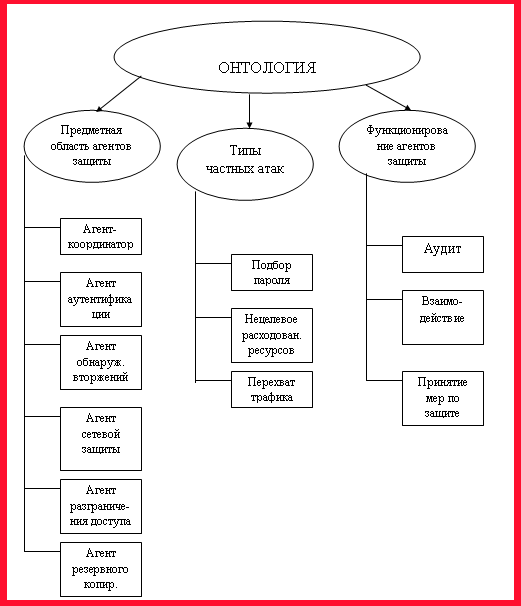

Онтология области защиты информации представляет собой описание частично упорядоченного множества понятий, которые должны использоваться соответствующими агентами защиты. Кроме того, использование онтологии в ИБ позволяет решить задачу сбора и подготовки данных для занесения в базу знаний, систематизировать предметную область. Онтология должна определять подмножество понятий, которые используют агенты МАС для кооперативного решения поставленных задач и являться основой для взаимодействия агентов. Каждый агент использует определенный фрагмент общей онтологии предметной области. Специализация каждого агента отражается подмножеством понятий, некоторые из которых могут быть общими для нескольких агентов. Онтология МАС состоит из следующих понятий:

- «предметная область агентов защиты»;

- «типы частных атак»;

- «функционирование агентов защиты».

«Предметная область агентов защиты» задает функциональности и области ответственности каждого агента защиты. «Типы частных атак» характеризуют частные виды атак на СУБД, возникающие из-за существующих уязвимостей СУБД, таких как [1]: уязвимости подсистемы контроля доступа, уязвимости несанкционированного сбора информации о СУБД, уязвимости сетевого взаимодействия. Типичными атаками на СУБД являются :

- перехват трафика между клиентской частью и сервером (сетевой уровень). Одна из больших проблем безопасности при работе с SQL Server любых версий, в том числе и 2005, заключается в том, что данные запросов пользователей и ответов на них сервера возвращаются в абсолютно открытом виде формата пакета TDS (Tabular Data Stream — поток табличных данных). Это означает, что, перехватывая пакеты в локальной сети, можно перехватить информацию, которую получают пользователи с сервера. Пароли логинов SQL Server передаются изначально в защищенном виде, но если пользователь решит поменять свой пароль командой ALTER USER, то такой пароль будет передан по сети открытым текстом. Также существует множество программ, которые умеют собирать данные и парольные хэши SQL Server и расшифровывать их;

- взлом пароля. Типичный взлом пароля осуществляется путем полного перебора. Злоумышленник вначале пробует подобрать пароль из наиболее часто встречаемых символов;

- нецелевое расходование вычислительных ресурсов сервера БД. Данная атака может привести к нарушению доступности сервера БД. Эффект от подобной атаки может быть уменьшен назначением пользователю профиля, ограничивающего максимальное выделяемое время центрального процессора.

«Функционирование агентов защиты» определяет, каким образом агенты защиты должны реализовывать обнаружение атак, защиту от них и противодействие им. Функционирование агентов включает в себя понятие взаимодействия агентов, которое является инструментом кооперации и осуществляется средствами языка общения. Взаимодействие агентов системы защиты строится с помощью языка общения в соответствии с описанными онтологиями. На базе онтологий воссоздаются сценарии поведения агентов, определяется содержимое базы знаний агентов, которая определяет действия агентов по предупреждению атак, их обнаружению и противодействию атакам. Наглядно онтология МАС представлена на рисунке ниже.

При разработке МАС одной из важных задач является обеспечение взаимодействия агентов. Данная задача решается путем создания языка общения агентов включающего в себя все необходимые средства для их взаимодействия. Проанализированы 2 подхода к разработке языка общения агентов: процедурный и декларативный. В отличие от декларативного подхода, процедурный обеспечивает содержательную значимость текстов программ, унификацию программного кода, повышение производительности труда программистов.

Рисунок - Онтология МАС

Для представления уровня переговоров агентов выбран стандарт FIPA ACL, а в качестве инструмента для создания языка общения агентов – язык C#. Такой выбор в первую очередь обуславливается желанием исполнения поставленных задач в единой среде программирования с МАС для аудита и оценки защиты информации в СУБД Microsoft SQL Server 2005.