Сайт о программировании, математике и моделировании

Архивы для Февраль, 2011

Тестирование разработанного языка общения агентов. Часть 3 – Нецелевое расходование ресурсов

28 Февраль

Для просмотра протокола взаимодействия агентов при нецелевом расходовании ресурсов, необходимо выбрать в поле protocol_id соответствующую атаку (Рисунок 1):

Агент-координатор посылает запрос агенту сетевой защиты о значении параметров идентифицирующих принадлежность к пользователю процесса, потребляющего много ресурсов. Агент сетевой защиты передает значения запрашиваемых параметров. Читать дальше >

Тестирование разработанного языка общения агентов. Часть 2 – Попытка взлома пароля путем перебора

27 Февраль

При запуске программы появляется форма, которая позволяет отследить взаимодействие агентов при определенных атаках (Рисунок 1)

Агент-координатор посылает запрос агенту-аутентификации о значении переменной «@@connections», содержащей число неудачных попыток аутентификации. Переменная «@@connections» хранится в журнале событий C:\Program Files\Microsoft SQL Server\MSSQL\LOG. Агент аутентификации отвечает агенту-координатору сообщением, содержащим значение переменной «@@connections». Читать дальше >

Разработка архитектуры базы знаний МАС

24 Февраль

Исходя из структуры многоагентной системы и вида взаимодействия агентов, необходимо чтобы у каждого из них была своя база знаний. Знания, заложенные в базе позволяют понять агенту:

- какое сообщение пришло, т.е тип сообщения (QIP, RIP, RWIP или ANW);

- при каких условиях, т.е проверка каких параметров системы запрашивается данным сообщением или данное сообщение является ответом на определенный запрос (для агента-координатора). Читать дальше >

Тестирование разработанного языка общения агентов. Часть 1 – Условия

20 Февраль

В ходе экспериментального исследования необходимо проверить обеспечивает ли разработанный язык понимание агентов друг друга. Проверяется взаимодействие следующих агентов защиты: агента-координатора, агента аутентификации, агента разграничения доступа, агента резервного копирования, агента сетевой защиты, агента обнаружения вторжений. Для этих целей проводится 3 эксперимента:

- 1 эксперимент – попытка взлома пароля путем перебора;

- 2 эксперимент – нецелевое расходование ресурсов;

- 3 эксперимент – перехват трафика.

Эксперименты проводятся на программно-аппаратном комплексе со следующими характеристиками:

- ноутбук hp pavilion dv5000 (ОЗУ-1,5 Гб; 1,6 ГГц);

- операционная система Windows 7;

- Microsoft Visual Studio 2005;

- Microsoft Office Access 2003.

Разработка языка взаимодействия агентов МАС. Средства обмена данными

17 Февраль

Сообщения, посылаемые агентами можно разделить на два вида:

- запросы, посылаемые агентом-координатором;

- сообщения-ответы.

Пусть событие SomeEvent2-посылка сообщения агента-координатора какому-либо агенту, в зависимости от протокола взаимодействия: Читать дальше >

Разработка языка взаимодействия агентов МАС. Элементы языка общения агентов

16 Февраль

Элементы языка общения агентов имеют определенные синтаксис и семантику. Синтаксис представляет собой множество допустимых конструкций языка. Синтаксис языка общения агентов является подмножеством множества допустимых конструкций языка программирования C#. Семантикой языка называется смысловое значение синтаксиса. Синтаксис и семантика языка общения агентов представлены в Таблице Читать дальше >

Методы взаимодействия агентов в МАС и сценариев их взаимодействия

13 Февраль

Коммуникация между агентами отображается в виде протокола, который представляет собой совокупность схем обмена информацией. Каждый такой протокол строится в соответствии с целями агентов. Реализация протокола определяется логикой работы и коммуникации агентов МАС защиты информации СУБД. Инициатором посылки сообщений всегда является агент-координатор, через которого проходят все сообщения агентов, поэтому предполагается, что агент должен ответить агенту-координатору. Читать дальше >

Анализ онтологии взаимодействия МАС при решении задач обеспечения информационной безопасности

8 Февраль

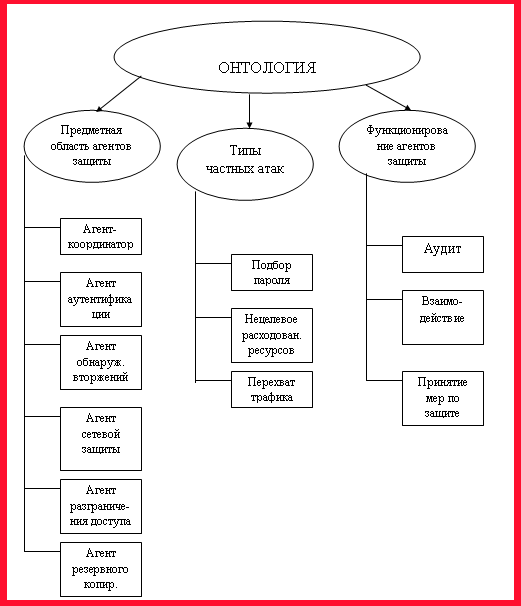

Онтология области защиты информации представляет собой описание частично упорядоченного множества понятий, которые должны использоваться соответствующими агентами защиты. Кроме того, использование онтологии в ИБ позволяет решить задачу сбора и подготовки данных для занесения в базу знаний, систематизировать предметную область. Онтология должна определять подмножество понятий, которые используют агенты МАС для кооперативного решения поставленных задач и являться основой для взаимодействия агентов. Каждый агент использует определенный фрагмент общей онтологии предметной области. Специализация каждого агента отражается подмножеством понятий, некоторые из которых могут быть общими для нескольких агентов. Онтология МАС состоит из следующих понятий:

- «предметная область агентов защиты»;

- «типы частных атак»;

- «функционирование агентов защиты».

«Предметная область агентов защиты» задает функциональности и области ответственности каждого агента защиты. «Типы частных атак» характеризуют частные виды атак на СУБД, возникающие из-за существующих уязвимостей СУБД, таких как [1]: уязвимости подсистемы контроля доступа, уязвимости несанкционированного сбора информации о СУБД, уязвимости сетевого взаимодействия. Типичными атаками на СУБД являются :

- перехват трафика между клиентской частью и сервером (сетевой уровень). Одна из больших проблем безопасности при работе с SQL Server любых версий, в том числе и 2005, заключается в том, что данные запросов пользователей и ответов на них сервера возвращаются в абсолютно открытом виде формата пакета TDS (Tabular Data Stream — поток табличных данных). Это означает, что, перехватывая пакеты в локальной сети, можно перехватить информацию, которую получают пользователи с сервера. Пароли логинов SQL Server передаются изначально в защищенном виде, но если пользователь решит поменять свой пароль командой ALTER USER, то такой пароль будет передан по сети открытым текстом. Также существует множество программ, которые умеют собирать данные и парольные хэши SQL Server и расшифровывать их;

- взлом пароля. Типичный взлом пароля осуществляется путем полного перебора. Злоумышленник вначале пробует подобрать пароль из наиболее часто встречаемых символов;

- нецелевое расходование вычислительных ресурсов сервера БД. Данная атака может привести к нарушению доступности сервера БД. Эффект от подобной атаки может быть уменьшен назначением пользователю профиля, ограничивающего максимальное выделяемое время центрального процессора.

«Функционирование агентов защиты» определяет, каким образом агенты защиты должны реализовывать обнаружение атак, защиту от них и противодействие им. Функционирование агентов включает в себя понятие взаимодействия агентов, которое является инструментом кооперации и осуществляется средствами языка общения. Взаимодействие агентов системы защиты строится с помощью языка общения в соответствии с описанными онтологиями. На базе онтологий воссоздаются сценарии поведения агентов, определяется содержимое базы знаний агентов, которая определяет действия агентов по предупреждению атак, их обнаружению и противодействию атакам. Наглядно онтология МАС представлена на рисунке ниже.

При разработке МАС одной из важных задач является обеспечение взаимодействия агентов. Данная задача решается путем создания языка общения агентов включающего в себя все необходимые средства для их взаимодействия. Проанализированы 2 подхода к разработке языка общения агентов: процедурный и декларативный. В отличие от декларативного подхода, процедурный обеспечивает содержательную значимость текстов программ, унификацию программного кода, повышение производительности труда программистов.

Рисунок - Онтология МАС

Для представления уровня переговоров агентов выбран стандарт FIPA ACL, а в качестве инструмента для создания языка общения агентов – язык C#. Такой выбор в первую очередь обуславливается желанием исполнения поставленных задач в единой среде программирования с МАС для аудита и оценки защиты информации в СУБД Microsoft SQL Server 2005.

Анализ методов представления знаний агентов в МАС

2 Февраль

В интеллектуальных системах термин «знание» приобрел специфический смысл. Под знаниями понимается форма представления информации в ЭВМ, которой присущи следующие особенности:

- внутренняя интерпретируемость, когда каждая информационная единица должна иметь уникальное имя, по которому система находит ее, а также отвечает на запросы, в которых это имя упомянуто;

- структурированность – включенность одних информационных единиц в состав других;

- связность – возможность задания временных, каузальных пространственных или иного рода отношений;

- семантическая метрика – возможность задания отношений, характеризующих ситуационную близость;

- активность – выполнение программ инициируется текущим состоянием информационной базы.