Сайт о программирование, математике и моделировании

Анализ онтологии взаимодействия МАС при решении задач обеспечения информационной безопасности

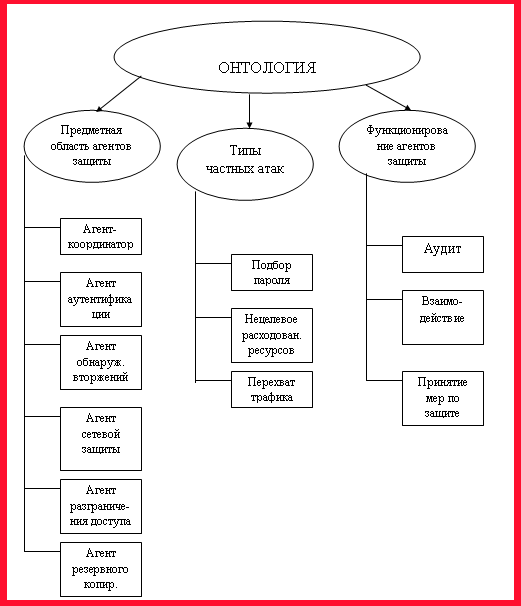

Онтология области защиты информации представляет собой описание частично упорядоченного множества понятий, которые должны использоваться соответствующими агентами защиты. Кроме того, использование онтологии в ИБ позволяет решить задачу сбора и подготовки данных для занесения в базу знаний, систематизировать предметную область. Онтология должна определять подмножество понятий, которые используют агенты МАС для кооперативного решения поставленных задач и являться основой для взаимодействия агентов. Каждый агент использует определенный фрагмент общей онтологии предметной области. Специализация каждого агента отражается подмножеством понятий, некоторые из которых могут быть общими для нескольких агентов. Онтология МАС состоит из следующих понятий:

- «предметная область агентов защиты»;

- «типы частных атак»;

- «функционирование агентов защиты».

«Предметная область агентов защиты» задает функциональности и области ответственности каждого агента защиты. «Типы частных атак» характеризуют частные виды атак на СУБД, возникающие из-за существующих уязвимостей СУБД, таких как [1]: уязвимости подсистемы контроля доступа, уязвимости несанкционированного сбора информации о СУБД, уязвимости сетевого взаимодействия. Типичными атаками на СУБД являются :

- перехват трафика между клиентской частью и сервером (сетевой уровень). Одна из больших проблем безопасности при работе с SQL Server любых версий, в том числе и 2005, заключается в том, что данные запросов пользователей и ответов на них сервера возвращаются в абсолютно открытом виде формата пакета TDS (Tabular Data Stream — поток табличных данных). Это означает, что, перехватывая пакеты в локальной сети, можно перехватить информацию, которую получают пользователи с сервера. Пароли логинов SQL Server передаются изначально в защищенном виде, но если пользователь решит поменять свой пароль командой ALTER USER, то такой пароль будет передан по сети открытым текстом. Также существует множество программ, которые умеют собирать данные и парольные хэши SQL Server и расшифровывать их;

- взлом пароля. Типичный взлом пароля осуществляется путем полного перебора. Злоумышленник вначале пробует подобрать пароль из наиболее часто встречаемых символов;

- нецелевое расходование вычислительных ресурсов сервера БД. Данная атака может привести к нарушению доступности сервера БД. Эффект от подобной атаки может быть уменьшен назначением пользователю профиля, ограничивающего максимальное выделяемое время центрального процессора.

«Функционирование агентов защиты» определяет, каким образом агенты защиты должны реализовывать обнаружение атак, защиту от них и противодействие им. Функционирование агентов включает в себя понятие взаимодействия агентов, которое является инструментом кооперации и осуществляется средствами языка общения. Взаимодействие агентов системы защиты строится с помощью языка общения в соответствии с описанными онтологиями. На базе онтологий воссоздаются сценарии поведения агентов, определяется содержимое базы знаний агентов, которая определяет действия агентов по предупреждению атак, их обнаружению и противодействию атакам. Наглядно онтология МАС представлена на рисунке ниже.

При разработке МАС одной из важных задач является обеспечение взаимодействия агентов. Данная задача решается путем создания языка общения агентов включающего в себя все необходимые средства для их взаимодействия. Проанализированы 2 подхода к разработке языка общения агентов: процедурный и декларативный. В отличие от декларативного подхода, процедурный обеспечивает содержательную значимость текстов программ, унификацию программного кода, повышение производительности труда программистов.

Рисунок - Онтология МАС

Для представления уровня переговоров агентов выбран стандарт FIPA ACL, а в качестве инструмента для создания языка общения агентов – язык C#. Такой выбор в первую очередь обуславливается желанием исполнения поставленных задач в единой среде программирования с МАС для аудита и оценки защиты информации в СУБД Microsoft SQL Server 2005.

| Print article | This entry was posted by root on 08.02.2011 at 10:15 дп, and is filed under Многоагентное моделирование. Follow any responses to this post through RSS 2.0. Вы можете перейти в конец записи и оставить комментарий. Пинги запрещены. |